Drovorub un malware ruso dirigido a Linux que fue descubierto por la NSA y el FBI

El FBI y la NSA publicaron ayer una alerta de seguridad en conjunto que contiene detalles de un nuevo de malware que afecta a Linux y que según las dos agencias, fue desarrollado y desplegado en ataques reales por hackers militares rusos.

Ambas agencias afirman que los hackers rusos utilizaron el malware, llamado Drovorub, para instalar backdoors dentro de las redes pirateadas.

Sobre Drovorub

El malware tiene diferentes módulos que garantizan el sigilo, la persistencia y el acceso completo a la máquina comprometida con los privilegios más altos.

En el informe técnico publicado por la NSA y el FBI, se dan a conocer los detalles sobre las capacidades y propuestas de Drovorub para soluciones de detección y prevención.

Según el informe, el rootkit es muy eficaz para esconderse en una máquina infectada y sobrevive a los reinicios a menos que:

«El Arranque seguro de la interfaz de firmware extensible unificada (UEFI) esté habilitado en el modo»Completo»o»Completo».

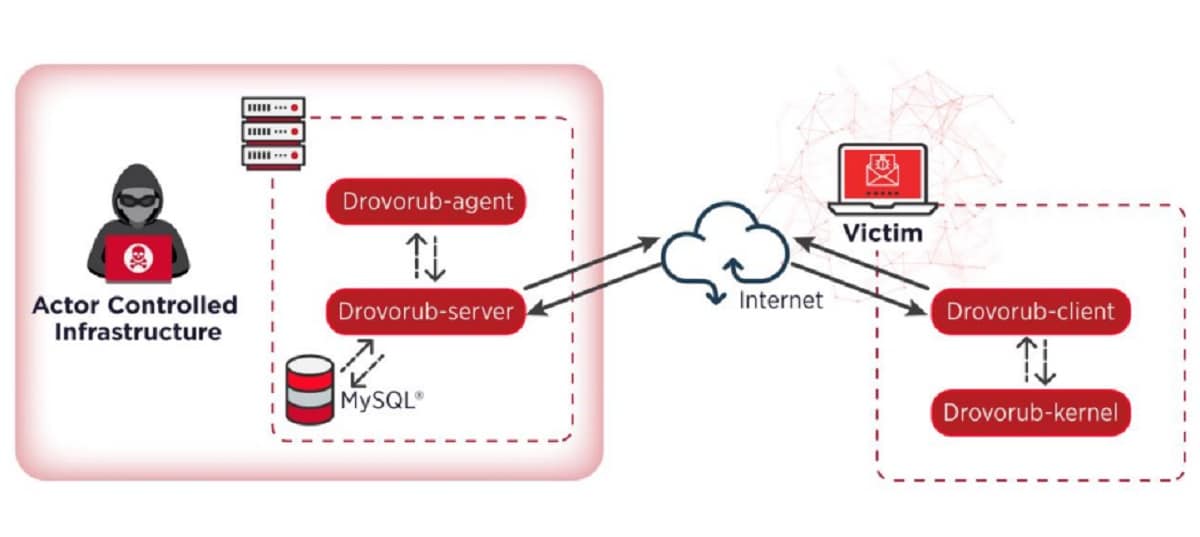

El informe describe los detalles técnicos de cada parte de Drovorub, que se comunican entre sí a través de JSON sobre WebSockets y encriptan el tráfico hacia y desde el módulo del servidor utilizando el algoritmo RSA.

NSA y el FBI atribuyeron el malware a la principal Dirección de Inteligencia del Estado Mayor Ruso, 85ª.Main Special Services Center (GTsSS), Military Unit 26165.

La actividad cibernética de esta organización está vinculada a las campañas del colectivo de hackeo avanzado conocido como Fancy Bear (APT28, Strontium, Group 74, PawnStorm, Sednit, Sofacy, Iron Twilight ).

Esta asignación se basa en la infraestructura de comando y control operativo que las empresas han asociado públicamente con el GTsSS para defenderse de los ciberataques. Una pista es una dirección IP que Microsoft encontró en una campaña de Strontium que operaba dispositivos IoT en abril de 2019 y que también se utilizó para acceder a Drovorub C2 durante el mismo período.

Detección y prevención

La investigación de la NSA ha determinado que la actividad del malware es visible mediante técnicas de detección adicionales, pero estas no son demasiado efectivas para el módulo del kernel Drovorub.

Los sistemas de detección de intrusiones en la red (NIDS) como Suricata, Snort, Zeek pueden desbloquear dinámicamente mensajes de protocolo WebSocket «ocultos» (mediante scripts) e identificar mensajes C2 entre los componentes del cliente y del agente y el servidor Drovorub.

Un proxy TLS lograría el mismo resultado incluso si el canal de comunicación usa TLS para el cifrado. Sin embargo, una advertencia con estos métodos es que el intercambio de tráfico puede pasar desapercibido si se usa TLS o si el actor cambia a un formato de mensaje diferente.

Para el descubrimiento basado en host, la NSA y el FBI ofrecen las siguientes soluciones:

- Probar la presencia del módulo del kernel Drovorub mediante un script incluido en el informe (en la página 35)

- Productos de seguridad que pueden detectar artefactos de malware y funcionalidad de rootkit, como el sistema de auditoría del kernel de Linux;

- Técnicas de respuesta en vivo, búsqueda de nombres de archivo específicos, rutas, hash y con las reglas de Yara (proporcionadas en el informe de reglas de Snort)

- Escaneo de memoria, la forma más eficiente de encontrar el rootkit;

- Escaneo de imágenes de disco, los artefactos de malware son persistentes en el disco, pero los rootkit los ocultan de los archivos binarios y las llamadas normales al sistema.

Como métodos de prevención, ambas agencias recomiendan instalar las últimas actualizaciones de Linux y utilizar las últimas versiones de software disponibles.

Además, los administradores del sistema deben asegurarse de que las máquinas estén ejecutando al menos el kernel de Linux 3.7, que ofrece la aplicación de la firma del kernel. Configurar sistemas para cargar solo módulos que tienen una firma digital válida aumenta el nivel de dificultad para bloquear módulos del kernel maliciosos.

Otra recomendación es habilitar el mecanismo de verificación UEFI Secure Boot (aplicación completa) que solo permite cargar módulos legítimos del kernel. Sin embargo, esto no protege contra la vulnerabilidad BootHole recientemente revelada.

Fuente: https://www.zdnet.com

.png)