Cómo instalar Kali Linux

Existe una superabundancia de distribuciones Linux, aunque la mayoría de ellas no aportan nada demasiado útil o novedoso. En este post vamos a ocuparnos de una de las excepciones ya que veremos cómo instalar Kali Linux.

Esta distribución basada en Debian está personalizada para su uso en actividades de seguridad informática, sin dudas uno de los sectores de la actividad tecnológica que más crecerá en los próximos años. El hecho de que todas las herramientas que incluye Kali Linux son y serán gratuitas (Además de ser de código abierto) sin dudas la convierten en una opción para tener en cuenta.

Qué es una prueba de penetración

Kali Linux es una distribución para ejecutar pruebas de penetración.

Una prueba de penetración es una forma de encontrar vulnerabilidades en un sistema informático mediante la simulación de un ataque como lo harían los delincuentes.

El proceso consta de los siguientes pasos

- Planificación: En esta etapa se definen los objetivos de la prueba y en que parte del sistema se va a realizar. También se determina que tipos de comprobaciones se van a realizar y se recopila la información necesaria para que estas sean exitosas.

- Exploración: En esta etapa se intentará comprender como responderá la aplicación objeto de estudio a los intentos de intrusión. Esto puede hacerse tanto analizando el código de la aplicación antes de ejecutarla o mientras se ejecuta.

- Búsqueda y aprovechamiento de puntos débiles: En esta etapa se prueban diferentes tipos de ataques informáticos para detectar las vulnerabilidades y una vez descubiertas tratar de aprovecharlas.

- Persistencia del acceso: El objetivo de esta etapa es tratar de mantener el acceso no autorizado la mayor cantidad de tiempo posible sin ser detectado.

- Análisis: Una vez terminada la prueba se determina cuáles fueron las vulnerabilidades detectadas, que información se obtuvo, y cuánto tiempo duró el ataque sin ser detectado.

Existen varios tipos de pruebas de penetración. Algunos de ellos son:

- Pruebas externas: Van dirigidas a aquellas partes de un sistema informático a las que se puede acceder desde el exterior. Es el caso de aplicaciones móviles, sitios web, servidores de correo electrónico o nombres de dominio. Se intentará utilizarlos para ganar acceso a datos privados.

- Pruebas internas: Se simula el ataque de alguien al sistema desde adentro. Ya sea una persona a la que efectivamente se le dio acceso o que lo haya obtenido mediante técnicas de phishing.

- Prueba a ciegas: Los evaluadores saben cuál va a ser el objetivo, pero no la forma que tomará el ataque.

- Pruebas doble ciego: Los responsables de seguridad ni siquiera saben que se está llevando a cabo una prueba.

- Pruebas dirigidas: El personal de seguridad y los evaluadores saben cuáles son los objetivos y la forma del ataque y comparten información.

Cómo instalar Kali Linux

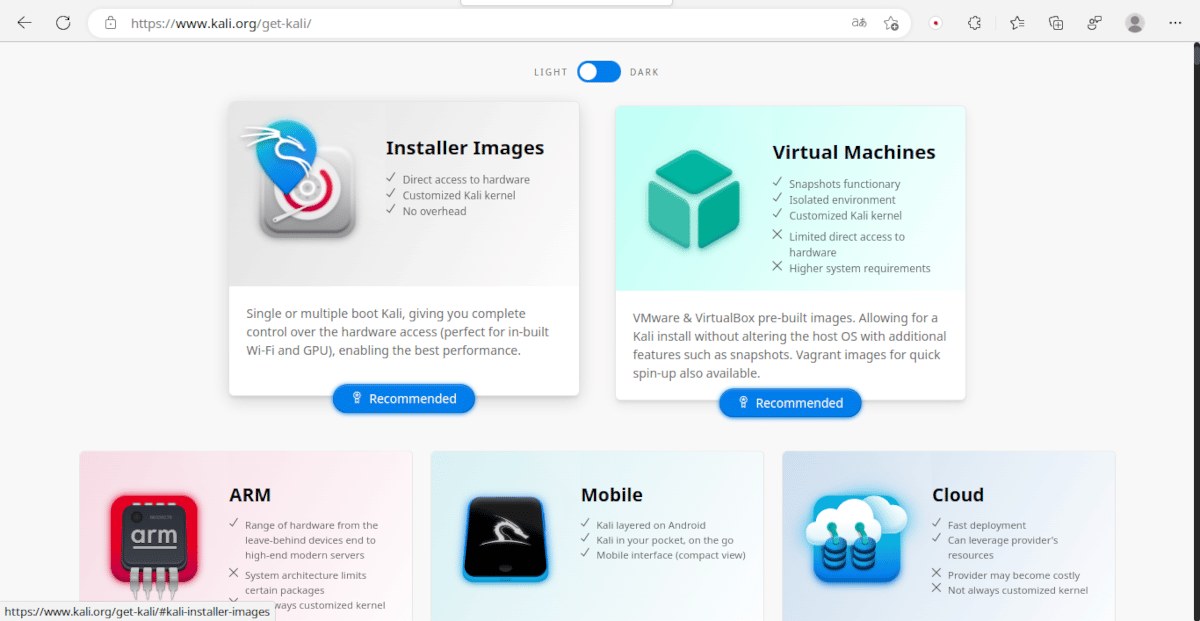

En la página web de Kali Linux encontramos diferentes opciones para descargar. Algunas son instalables y otras admiten el modo Live.

Una de las características de Kali Linux es que verdaderamente puede calificarse de multiplataforma ya que puede ejecutarse tanto en computadoras de placa única como la Raspberry Pi como en la más potente de las computadoras personales. Es por eso que a la hora de elegir que descargar contamos con varias opciones.

- Imágenes instalables: Se pueden instalar sin necesidad de una conexión a Internet. A diferencia de otras distribuciones Linux no pueden ejecutarse en modo live (Utilizando la RAM como si fuera un disco). Las versiones instalables son las recomendadas cuando no se sabe que opción elegir.

- Imágenes instalables por red: Este medio de instalación necesita de una conexión a Internet para obtener los paquetes a instalar. Esto tiene la ventaja de que instalará las versiones más actuales, pero la desventaja de que la instalación tarda más tiempo. Requiere de un soporte de menos capacidad que el método anterior y tampoco admite el modo live.

- Imágenes Live: Se pude ejecutar desde un dvd o pendrive sin instalar o usarse como medio de instalación, pero a diferencia de los métodos anteriores no admite personalización.

- Todo: Cómo su nombre lo indica, esta opción incluye absolutamente toda la oferta de herramientas de Kali Linux. Requiere de un medio de almacenamiento de gran capacidad y está disponible en dos versiones: Instalable y Live.

Personalizaciones

Las versiones instalables nos permiten seleccionar el escritorio y diferentes categorías de paquetes. El escritorio por defecto es XFCE aunque también es posible instalar otros. De la misma forma se puede usar el sistema con aplicaciones sin interfaz gráfica.

Colecciones de paquetes (Metapaquetes) disponibles

Los metapaquetes son categorías o colecciones de paquetes que pueden instalarse en conjunto durante o con posterioridad a la instalación: Algunos de ellos son:

- kali-desktop-core: Herramientas requeridas por las aplicaciones con interfaz gráfica

- kali-desktop-e17: Gestor de ventanas Enlightenment

- kali-desktop-gnome: Escritorio GNOME

- kali-escritorio-i3: Gestor de ventanas i3

- kali-escritorio-kde: Escritorio KDE

- kali-escritorio-lxde: Escritorio LXDE

- kali-desktop-mate: Escritorio MATE

- kali-escritorio-xfce: Escritorio Xfce

- kali-tools-gpu: Herramientas que requieren el uso intensivo de la tarjeta gráfica

- kali-tools-hardware: herramientas para hackeo de hardware

- kali-tools-crypto-stego: herramientas basadas en criptografía y esteganografía

- kali-tools-fuzzing: Para protocolos fuzzing

- kali-tools-802-11: 802.11: Herrapientas para redes inalámbricas

- kali-tools-bluetooth: Análisis de dispositivos Bluetooth

- kali-tools-rfid: herramientas de identificación por radiofrecuencia

- kali-tools-sdr: herramientas de radio definidas por software

- kali-tools-voip: herramientas de voz sobre IP

- kali-tools-windows-resources: Herramientas para el análisis de sistemas Windows.

Procedimiento de Instalación

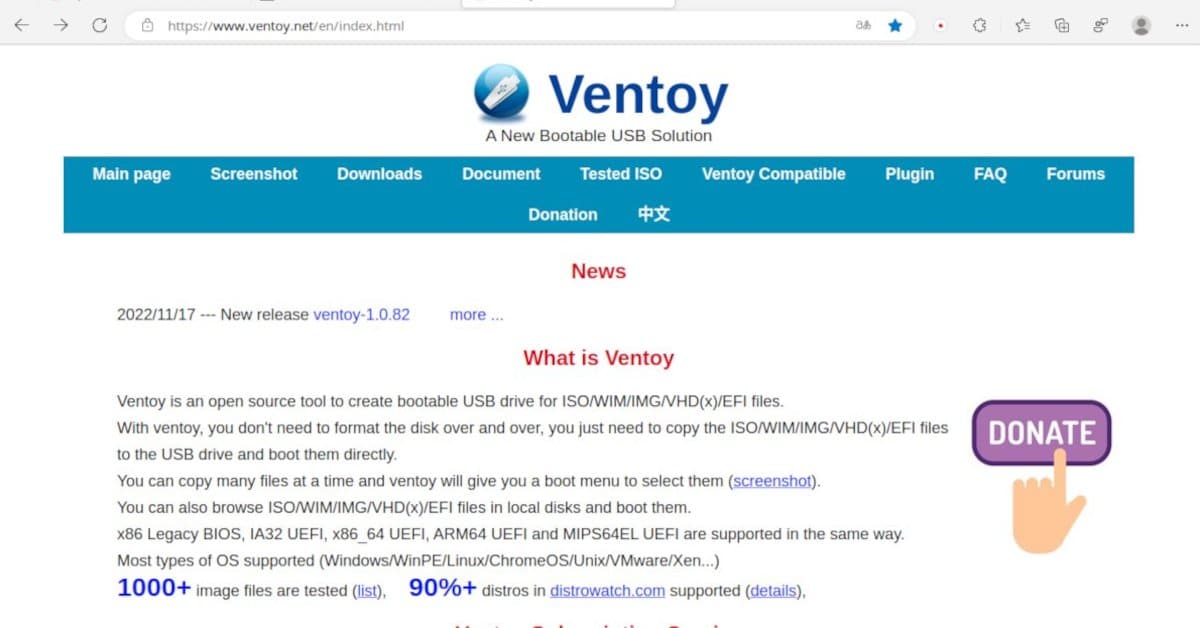

Aunque existen muchas herramientas para crear medios de instalación de Kali Linux, Ventoy es ideal porque solo tenemos que arrastrar la imagen al pendrive.

Cómo dijimos, existen muchas variantes de Kali Linux con diferentes formas de instalación. Vamos a enfocarnos en la imagen instalable de 64 bits. Para otras versiones y arquitecturas puedes consultar la documentación oficial.

Los requisitos del sistema son:

- 128 MB de RAM (se recomiendan 512 MB) y 2 GB de espacio en disco si no se usa interfaz gráfica.

- 2 GB de RAM y 20 GB de espacio en disco con escritorio y colección de paquetes por defecto.

- Al menos 8 GB de RAM para las aplicaciones más exigentes en materia de recursos.

Los pasos que se deben seguir son:

- Descarga la imagen de Kali Linux.

- Graba la imagen en el pendrive de instalación. Mi recomendación es usar Ventoy.

- En las opciones de la BIOS desactiva el arranque seguro y selecciona el pendrive como dispositivo de arranque.

- Reinicia el sistema.

- Elige entre el modo de instalación gráfica o texto.

- Selecciona el idioma.

- Indica tu ubicación geográfica.

- Determina la distribución del teclado. Español de España o Latinoamérica.

- El sistema intentará determinar el tipo de conexión de red. En caso de una red inalámbrica tendrás que ingresar los datos correspondientes.

- Si quieres puedes ingresar un nombre que identifique al equipo dentro de la red.

- Lo que sigue es ingresar los datos de la cuenta incluyendo nombre completo, usuario y contraseña.

- El siguiente paso es determinar la zona horaria.

- El paso que toca a continuación puede ser simple o complejo. Una vez que el instalador te muestra las unidades de disco disponibles puedes indicarle que utilice todo el disco, que utilice el espacio vacío o establecer manualmente dónde instalar Kali Linux y cuanto espacio va a ocupar.

- Confirma la selección y decidimos si ciframos el disco.

- Si la conexión a Internet requiere de un proxy ingresa los datos necesarios.

- Elige las categorías de paquetes a instalar.

- Determina donde instalar el gestor de arranque.

- Cuando termina la instalación reinicia el sistema.

.png)